Ein Penetrationstest, oft auch als "Pentest" bezeichnet, ist ein essenzielles Instrument, um die Sicherheit Ihrer IT-Infrastruktur zu überprüfen.

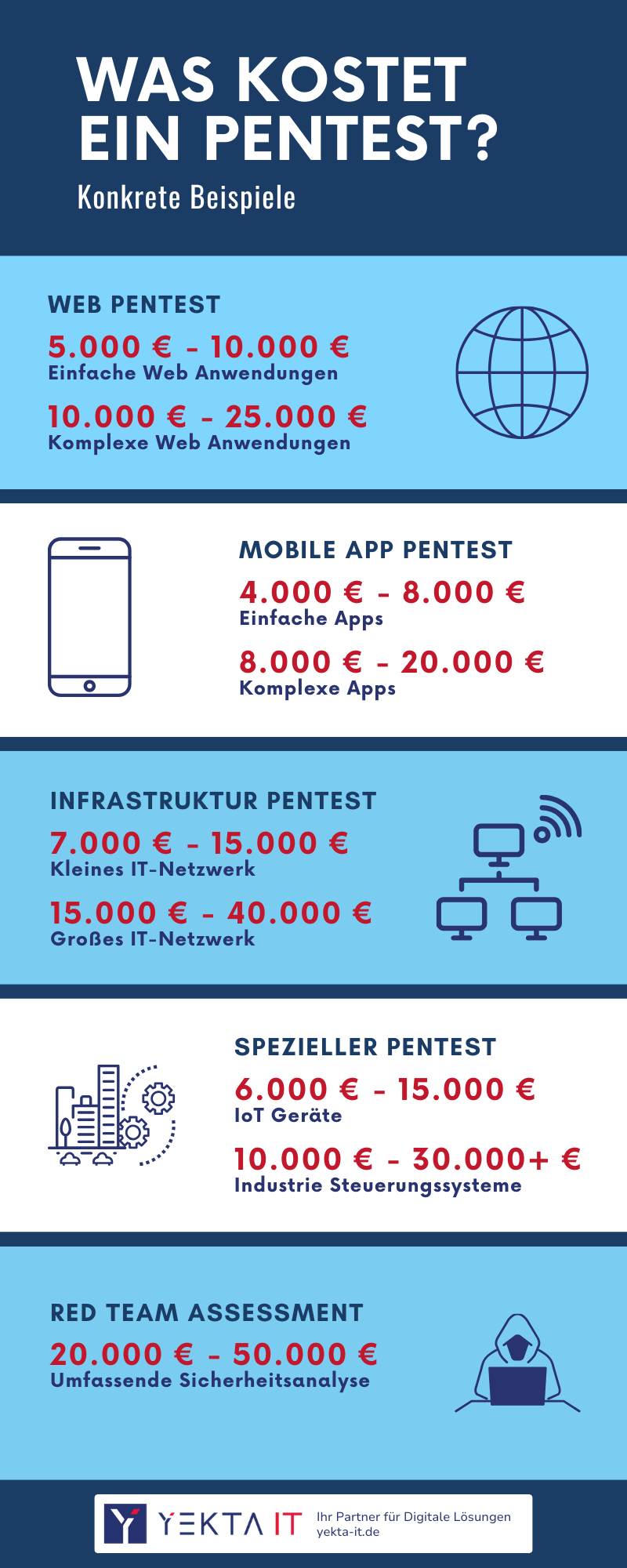

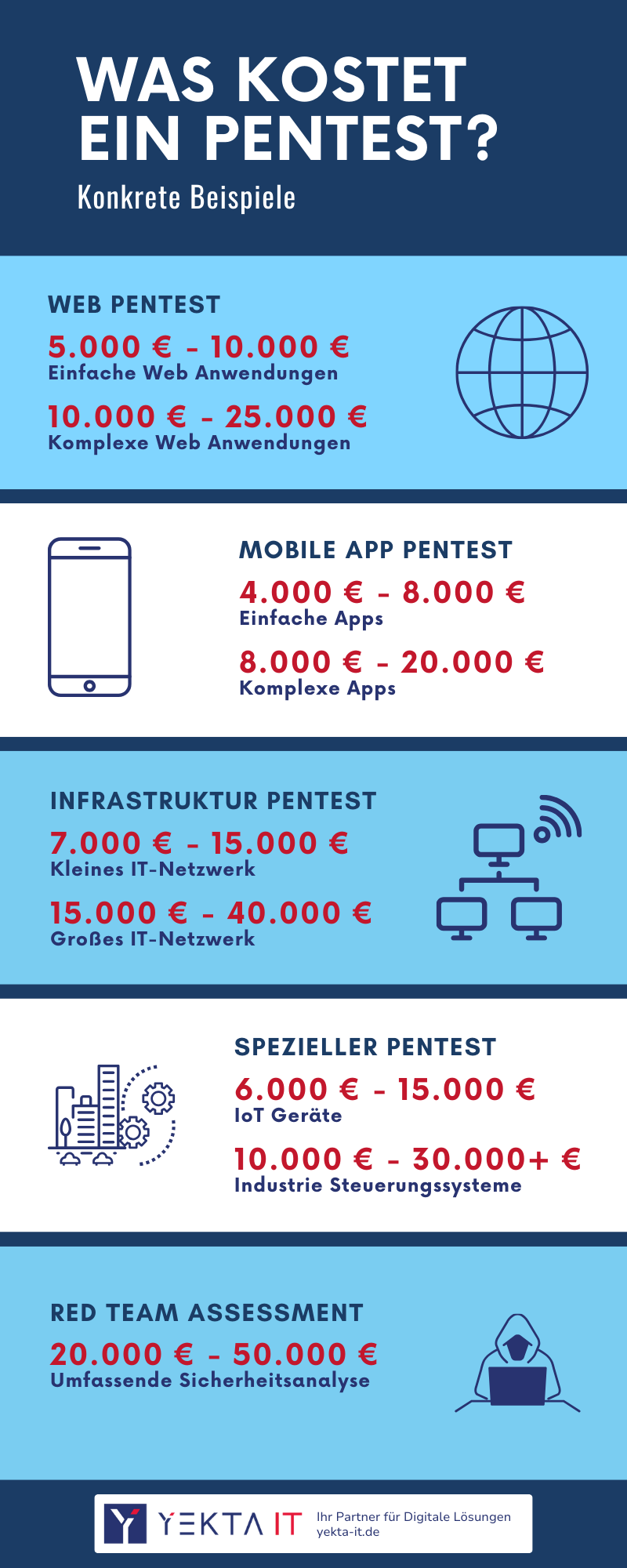

Aber was kostet ein solcher Test? In diesem Artikel geben wir Ihnen einen detaillierten Überblick über das Vorgehen und die Kostenfaktoren eines Penetrationstests. Nutzen Sie auch gerne unseren interaktiven Pentest Kosten Rechner oder unsere Infographik mit Beispielen für die Kosten von Pentests.

Was ist ein Penetrationstest?

Ein Penetrationstest simuliert reale Angriffe auf Netzwerke, Anwendungen und Geräte, um Schwachstellen frühzeitig zu erkennen und zu beheben – bevor sie von Cyberkriminellen ausgenutzt werden können. Durch diese präventive Maßnahme gewinnen Unternehmen wertvolle Einblicke in ihre Sicherheitslage und können gezielt Maßnahmen ergreifen, um ihre IT-Infrastruktur robust und widerstandsfähig zu gestalten.

Penetrationstests sind heute in nahezu allen Branchen unverzichtbar geworden, um das Vertrauen von Kunden und Partnern zu sichern, gesetzlichen Anforderungen gerecht zu werden und den Schutz vor wirtschaftlichen Schäden durch Datenverluste oder Betriebsunterbrechungen zu gewährleisten.

Wie läuft ein Penetrationstest ab?

- Kennenlernen: Gemeinsam gehen wir die Anforderungen und die Ziele des Projekts durch und legen fest, welche Systeme wie überprüft werden sollen.

- Reconnaissance: Unsere Experten sammeln passiv Informationen über die Webanwendungen und Schnittstellen. Diese Informationen werden in der nächsten Phase verwendet, um Angriffe durchzuführen. Durch Interaktion mit dem System werden weitere Informationen gesammelt und mögliche Einstiegspunkte in die Systeme festzulegen.

- Exploitation: In dieser Phase werden die bisherige Ergebnisse verwendet und die Anwendungen gezielt angegriffen, um Zugang zu den Systemen zu verschaffen. Das Ziel ist die Schwachstellen in den Anwendungen zu identifizieren, kombinieren und zu bewerten. In die Schritt werden die Analysen manuell durchgeführt, um auch Schwachstellen zu finden, die tiefes IT-Security Wissen benötigen.

- Dokumentation: Parallel zum Penetrationtest werden die Ergebnisse protokolliert und aufbereitet. Die Dokumentation umfasst die Management Summary, eine Tabellarische Auflistung der Schwachstellen und deren Bewertung sowie Handlungsempfehlungen

- Präsentation: Die Ergebnisse des Penetrationstest werden präsentiert und auf Ihre Fragen werden eingegangen. Wir Fragen stehen wir Ihnen weiterhin zur Verfügung und helfen Ihnen bei Bedarf die Lücken zu beseitigen.

- Retest: Nach dem Pentest und der Behebung der Fehler, kann eine Nachprüfung stattfinden. Wir überprüfen, ob die Schwachwachstellen weiterhin existieren oder korrekt behoben wurden.

Welche Vorteile hat ein Penetrationstest?

Sicherheitslücken frühzeitig erkennen und beheben

Ein Penetrationstest hilft Unternehmen, Schwachstellen in ihren IT-Systemen, Netzwerken und Anwendungen zu identifizieren, bevor diese von Angreifern ausgenutzt werden können. Diese Sicherheitslücken entstehen häufig durch:

- Veraltete Software: Systeme, die nicht regelmäßig aktualisiert werden, sind anfälliger für Angriffe.

- Fehlkonfigurationen: Oft entstehen Sicherheitslücken durch unsichere Einstellungen oder Konfigurationsfehler in Netzwerken und Anwendungen.

- Fehlende Zugangskontrollen: Unzureichende Authentifizierungsmechanismen oder schwache Passwörter bieten Hackern Angriffsflächen.

Durch einen Penetrationstest können diese und weitere Schwachstellen proaktiv aufgedeckt und gezielt behoben werden, bevor ein echter Angriff erfolgt.

Schutz vor finanziellen und rufschädigenden Folgen

Ein erfolgreicher Cyberangriff kann erhebliche finanzielle und rufschädigende Konsequenzen haben, wie:

- Verlust sensibler Daten: Der Diebstahl von Kunden-, Geschäfts- oder Mitarbeiterdaten kann zu Datenschutzverletzungen und damit verbundenen Strafen führen.

- Betriebsunterbrechungen: Angriffe wie Ransomware können den Geschäftsbetrieb lahmlegen und zu Produktionsausfällen führen.

- Image- und Vertrauensverlust: Kunden und Geschäftspartner verlieren das Vertrauen in ein Unternehmen, das Opfer eines Cyberangriffs wurde.

Ein Penetrationstest hilft dabei, das Risiko solcher Angriffe zu minimieren und den Fortbestand des Unternehmens zu sichern.

Gesetzliche und regulatorische Anforderungen erfüllen

In vielen Branchen und Regionen sind Unternehmen gesetzlich verpflichtet, ihre IT-Sicherheit regelmäßig zu überprüfen und nachzuweisen, wie zum Beispiel:

- DSGVO (Datenschutz-Grundverordnung): Unternehmen müssen den Schutz personenbezogener Daten sicherstellen. Ein Penetrationstest hilft, Schwachstellen zu identifizieren, die zum Verlust oder Diebstahl solcher Daten führen könnten.

- NIS-2-Richtlinie: Für Betreiber kritischer Infrastrukturen und bestimmte Unternehmen besteht eine Pflicht zur regelmäßigen Sicherheitsüberprüfung und zur Erhöhung der Cyberresilienz.

- Branchenspezifische Standards: Branchen wie das Gesundheitswesen oder die Finanzindustrie haben eigene strenge Anforderungen an die IT-Sicherheit.

Ein Penetrationstest unterstützt Unternehmen dabei, diese Anforderungen zu erfüllen und eine sichere IT-Umgebung zu gewährleisten.

Vertrauen und Sicherheit bei Kunden und Partnern aufbauen

Durch die Durchführung regelmäßiger Penetrationstests und die Implementierung starker Sicherheitsmaßnahmen demonstriert ein Unternehmen sein Engagement für den Schutz von Daten und Systemen. Dies hat zahlreiche Vorteile:

- Erhöhtes Kundenvertrauen: Kunden fühlen sich sicherer, wenn sie wissen, dass ihre Daten gut geschützt sind.

- Stärkere Partnerbeziehungen: Geschäftspartner, insbesondere in sicherheitskritischen Branchen, verlangen zunehmend Sicherheitsnachweise und setzen auf Unternehmen, die proaktiv ihre Sicherheit verbessern.

- Wettbewerbsvorteil: Unternehmen, die IT-Sicherheit ernst nehmen und dies durch regelmäßige Tests unter Beweis stellen, können sich positiv von Mitbewerbern abheben.

Ein Penetrationstest ist somit nicht nur eine technische Maßnahme, sondern auch ein starkes Signal an Kunden und Partner.

Effektivität der Sicherheitsmaßnahmen überprüfen

Ein Penetrationstest dient nicht nur der Schwachstellenidentifikation, sondern überprüft auch, wie gut bestehende Sicherheitsmaßnahmen wirken. Dabei wird festgestellt, ob die folgenden Maßnahmen im Ernstfall funktionieren:

- Firewall und Netzwerksicherheit: Testen, ob Angriffe von außen abgewehrt werden können.

- Intrusion Detection Systems (IDS): Prüfen, ob das Unternehmen Angriffe rechtzeitig erkennt und darauf reagieren kann.

- Zugriffskontrollen: Sicherstellen, dass nur autorisierte Personen Zugang zu sensiblen Bereichen haben.

Der Test gibt Unternehmen ein genaues Bild darüber, wie gut ihre Sicherheitsmaßnahmen in der Praxis greifen und wo Verbesserungen notwendig sind.

Kostenfaktoren eines Penetrationstests:

- Umfang des Tests: Ein Penetrationstest kann sich auf eine einzelne Anwendung, ein Netzwerk oder eine gesamte IT-Infrastruktur erstrecken. Je größer der Umfang, desto höher sind in der Regel die Kosten.

- Tiefe des Tests: Ein einfacher Oberflächentest wird weniger kosten als ein tiefgehender Test, der versucht, mehrschichtige Sicherheitsmechanismen zu durchbrechen.

- Art des Tests: Es gibt verschiedene Arten von Pen-Tests, z.B. Black-Box-Tests, White-Box-Tests oder Grey-Box-Tests. Jeder hat seine eigenen Kostenstrukturen.

- Spezialisierte Tests: Tests für spezielle Branchen oder Vorschriften können zusätzliche Kosten verursachen.

- Regionale Unterschiede: Die Kosten für Penetrationstests können je nach Region und dem lokalen Marktpreis variieren.

- Umfang der Zusammenarbeit: bei größeren Abnahmemengen (bspw. als Rahmenverträge für Konzerne, Verbände) oder einer langfristigen Zusammenarbeit gewähren wir unseren Kunden spürbare Nachlässe.

Beispielhafte Kosten für Penetrationstests:

Webanwendungstest:

- Einfacher Test: Ein Basis-Test für eine kleine Website (bspw. mit Wordpress) oder Webanwendung kann zwischen 5.000€ und 10.000€ kosten.

- Komplexer Test: Für größere oder komplexere Webanwendungen, die mehr Funktionen und Integrationen haben, können die Kosten zwischen 10.000€ und 25.000€ liegen.

Infrastruktur-Penetrationstest:

- Kleines Netzwerk: Ein Test für ein kleines Unternehmensnetzwerk mit bis zu 50 Geräten kann zwischen 6.000€ und 15.000€ kosten.

- Großes Netzwerk: Für größere Netzwerke mit mehreren Standorten und hunderten von Geräten können die Kosten zwischen 10.000€ und 40.000€ liegen.

Mobile App Penetrationstest:

- Einfache App: Ein Test für eine einfache mobile App kann zwischen 4.000€ und 8.000€ kosten.

- Komplexe App: Für Apps mit erweiterten Funktionen, Backend-Integrationen und mehreren Plattformen können die Kosten zwischen 8.000€ und 20.000€ betragen.

Spezialisierte Tests:

- IoT-Geräte: Das Testen von IoT-Geräten kann zwischen 6.000€ und 15.000€ kosten, je nach Komplexität des Geräts.

- Industrielle Steuerungssysteme: Das Testen von industriellen Steuerungssystemen oder SCADA-Systemen kann zwischen 10.000€ und 30.000€ kosten, abhängig von der Größe und Komplexität des Systems.

Red Team Assessment:

Ein umfassendes Red Team Assessment, das versucht, alle Aspekte der Unternehmenssicherheit zu durchbrechen, kann zwischen 20.000€ und 50.000€ oder mehr kosten, je nach Umfang und Dauer des Assessments.

Es ist wichtig zu beachten, dass diese Preise nur allgemeine Schätzungen sind und je nach Anbieter, Region und den spezifischen Anforderungen des Tests variieren können.

Warum in einen Penetrationstest investieren?

Im Jahr 2023 wurden 2 von 3 deutschen Unternehmen Opfer eines Ransomware Angriffs. Die durchschnittlichen Kosten eines erfolgreichen Cyberangriffs betragen ca. 1,3 Mio. EUR. Demgegenüber stehen Kosten in vier- bis fünftstelligen Bereich für einen Penetrationstest. Sie sind also oft gering im Vergleich zu den potenziellen Verlusten, die durch einen echten Cyberangriff entstehen können. Datenverlust, Betriebsunterbrechungen und Reputationsschäden können ein Unternehmen weit mehr kosten als die Investition in proaktive Sicherheitsmaßnahmen.

Welche Arten von Pentests gibt es?

Penetrationstests können je nach Ziel und Perspektive unterschiedlich ausgelegt werden, um verschiedene Sicherheitsrisiken abzudecken. Im Folgenden sind die gängigen Arten von Penetrationstests dargestellt:

Externer IT-Infrastruktur-Penetrationstest

Der externe IT-Infrastruktur-Pentest simuliert einen Angriff von außen, bei dem ein Cyberkrimineller versucht, sich über das Internet Zugang zum Unternehmensnetzwerk zu verschaffen. Dieser Test ist besonders relevant für die Absicherung aller Systeme, die mit dem Internet verbunden sind und daher potenziell öffentlich zugänglich sind.

- Untersuchte Komponenten: Firewalls, VPN-Zugänge, öffentliche IP-Adressen, externe Server.

- Typische Schwachstellen: Unsichere Konfigurationen, veraltete Softwareversionen, exponierte Dienste.

- Einsatzbereich: Essenziell für Unternehmen mit öffentlich zugänglichen Diensten, wie Webservern oder Remote-Zugängen, um sicherzustellen, dass keine Angriffsflächen für externe Bedrohungen bestehen.

Interner IT-Infrastruktur-Penetrationstest

Der interne IT-Infrastruktur-Penetrationstest simuliert Bedrohungen aus dem internen Netzwerk, beispielsweise durch einen kompromittierten Mitarbeiterrechner oder einen unbefugten Zugriff. Ziel ist es, Schwachstellen aufzudecken, die innerhalb des Unternehmensnetzwerks existieren und von einem Angreifer mit internem Zugang ausgenutzt werden könnten.

- Untersuchte Komponenten: Interne Server, Netzwerke, Workstations interne Firewalls.

- Typische Schwachstellen: Unsichere Zugriffsrechte, veraltete Systeme, unzureichende Netzwerksegmentierung.

- Einsatzbereich: Wichtig für alle Unternehmen, insbesondere solche mit sensiblen Daten und zahlreichen internen Nutzern, um interne Sicherheitsbarrieren zu prüfen und potenzielle Insider-Bedrohungen zu minimieren.

Web Application-Penetrationstest

Ein Web Application-Penetrationstest (auch API Pentest genannt) analysiert die Sicherheit von Webanwendungen, die oft eine große Angriffsfläche bieten. Ziel ist es, Schwachstellen in Anwendungen zu finden, die sensible Daten verarbeiten oder öffentlich zugänglich sind.

- Untersuchte Komponenten: Web-Apps, Content-Management-Systeme (CMS), APIs.

- Typische Schwachstellen: SQL-Injection, Cross-Site Scripting (XSS), unsichere Authentifizierung.

- Einsatzbereich: Empfehlenswert für Unternehmen, die Webanwendungen für Kunden oder Mitarbeitende betreiben, um Angriffe auf sensible Daten zu verhindern.

Mobile Application-Penetrationstest

Ein Mobile Application-Penetrationstest prüft die Sicherheit mobiler Anwendungen auf verschiedenen Plattformen (z. B. iOS, Android). Diese Tests sind besonders wichtig, da mobile Apps zunehmend vertrauliche Informationen verarbeiten und Zugriff auf diverse Endpunkte bieten.

- Untersuchte Komponenten: Mobile Apps, Backend-Server, API-Schnittstellen.

- Typische Schwachstellen: Unsichere Datenspeicherung, unsichere API-Nutzung, Schwächen bei der Authentifizierung.

- Einsatzbereich: Besonders relevant für Unternehmen, die mobile Anwendungen nutzen oder anbieten, beispielsweise im Bereich Finanzen, E-Commerce oder Gesundheitswesen.

OT-Penetrationstest

Operational Technology (OT)-Penetrationstests richten sich an industrielle und kritische Infrastrukturen, wie Energieversorger, Produktionsbetriebe, Schienenindustrie, Fahrzeughersteller und Logistik. OT-Penetrationstests sind darauf ausgelegt, sicherheitsrelevante Schwachstellen in Industrieanlagen und Steuerungssystemen zu finden.

- Untersuchte Komponenten: SCADA-Systeme, industrielle Steuerungen (ICS), Züge, Autos, HMI-Systeme.

- Typische Schwachstellen: Unsichere Netzwerkkonfigurationen, veraltete Protokolle, ungeschützte Geräte.

- Einsatzbereich: Essenziell für kritische Infrastrukturen, die spezifische Anforderungen an die Sicherheit ihrer industriellen Anlagen haben.

Cloud-Penetrationstest

Mit der zunehmenden Nutzung von Cloud-Diensten wird die Überprüfung der Sicherheit in Cloud-Umgebungen immer wichtiger. Ein Cloud-Penetrationstest deckt potenzielle Schwachstellen in Cloud-Infrastrukturen und -Anwendungen auf.

- Untersuchte Komponenten: Cloud-Server, Datenbanken, virtuelle Netzwerke, API-Schnittstellen.

- Typische Schwachstellen: Fehlkonfigurationen, unsichere Zugriffsrechte, mangelhafte Verschlüsselung.

- Einsatzbereich: Besonders relevant für Unternehmen, die geschäftskritische Daten in Cloud-Umgebungen speichern oder Anwendungen in der Cloud betreiben.

Social Engineering-Penetrationstest

Der Social Engineering-Penetrationstest zielt auf die „menschliche Schwachstelle“ ab und testet, ob Mitarbeitende auf Phishing oder andere Manipulationsversuche reagieren. Dieser Test hilft, das Bewusstsein und die Reaktionsfähigkeit gegenüber Cyberangriffen zu stärken.

- Untersuchte Komponenten: Mitarbeitende und ihren Umgang mit Phishing.

- Typische Schwachstellen: Phishing-Anfälligkeit, mangelnde Sicherheitsbewusstsein.

- Einsatzbereich: Für Unternehmen, die ihre Mitarbeitenden für Social Engineering-Angriffe sensibilisieren möchten.

Physical Penetrationstest

Dieser Test simuliert physische Eindringversuche, um die physischen Sicherheitsvorkehrungen eines Unternehmens zu überprüfen. Hier wird getestet, ob unautorisierte Personen ungehindert Zugang zu Gebäuden oder sicherheitsrelevanten Bereichen erhalten können.

- Untersuchte Komponenten: Zugangskontrollsysteme, Überwachungssysteme, Sicherheitsrichtlinien.

- Typische Schwachstellen: Mangelnde Zugangskontrollen, schwache physische Sicherheitsvorkehrungen.

- Einsatzbereich: Relevant für Unternehmen mit hohen Sicherheitsanforderungen an Gebäudezugänge, z. B. in sensiblen Branchen wie Banken oder Rechenzentren.

Red Team Assessment

Ein Red Team Assessment geht über den klassischen Penetrationstest hinaus und testet nicht nur die technischen Schwachstellen, sondern auch die Reaktionsfähigkeit und Widerstandskraft eines Unternehmens gegenüber realen, gezielten Angriffen. Dabei wird das Unternehmen als Ganzes geprüft – von der IT-Infrastruktur über physische Sicherheitsvorkehrungen bis hin zur Fähigkeit der Mitarbeitenden, auf Angriffe zu reagieren. Im Unterschied zu einem klassischen Penetrationstest wird ein Red Team Assessment oft über einen längeren Zeitraum hinweg durchgeführt und simuliert dabei realistische Angriffsszenarien.

Warum ist ein Red Team Assessment wichtig?

Ein Red Team Assessment bietet Unternehmen eine umfassende und praxisnahe Einschätzung ihrer Sicherheitslage. Es zeigt nicht nur, welche Schwachstellen existieren, sondern auch, wie gut das Unternehmen in der Lage ist, auf tatsächliche Angriffe zu reagieren und diese zu erkennen. Es testet somit nicht nur Systeme, sondern auch Prozesse, Mitarbeitende und Reaktionsfähigkeiten – alles entscheidende Elemente einer ganzheitlichen Sicherheitsstrategie.

Was wird im Red Team Assessment getestet?

Ein Red Team Assessment setzt sich aus mehreren Testmethoden zusammen, die gemeinsam das Unternehmen auf seine Resilienz prüfen:

- Social Engineering: Angreifer nutzen hier Techniken wie Phishing, um Mitarbeitende zu täuschen und vertrauliche Informationen zu erhalten oder Zugang zu sensiblen Bereichen zu bekommen. Dies prüft die Sensibilität und das Sicherheitsbewusstsein der Mitarbeitenden.

- Physische Angriffe: Die physische Sicherheit wird getestet, indem versucht wird, unautorisierten Zugang zu Gebäuden oder Sicherheitsbereichen zu erlangen. Das Ziel ist, Schwächen in Zutrittskontrollen und Überwachungssystemen aufzudecken.

- Cyberangriffe: Verschiedene technische Angriffe werden auf IT-Systeme durchgeführt – oft ohne Vorwarnung an das interne Sicherheitsteam. So wird geprüft, ob Angriffe erkannt und abgewehrt werden können. Diese Angriffe simulieren Szenarien wie Datenexfiltration oder das Eindringen in sensible Netzwerksegmente.

- Blue Team-Evaluation: Ein entscheidender Bestandteil des Red Team Assessments ist die Überprüfung des internen Sicherheitsteams (auch Blue Team genannt). Dabei wird untersucht, wie schnell und effektiv das Team Angriffe erkennt, darauf reagiert und sie abwehrt. Hier wird die gesamte Incident-Response-Kette getestet.

Unterschied zum klassischen Penetrationstest

Während ein Penetrationstest einzelne Schwachstellen in Systemen identifiziert, geht das Red Team Assessment weiter und verknüpft diese Schwachstellen zu realitätsnahen Angriffsszenarien. Der Fokus liegt darauf, die Gesamtsicherheit des Unternehmens zu testen, inklusive der menschlichen und organisatorischen Dimensionen. Die Erkenntnisse aus einem Red Team Assessment geben Unternehmen eine ganzheitliche Sicht auf ihre Sicherheitslage und zeigen auf, wie sie ihre Abwehr- und Erkennungsmaßnahmen gezielt verbessern können.

Welche Testmethodik von Pentests gibt es?

-

Black Box Penetrationstest: Externe Sicherheitsbewertung ohne Vorwissen: Beim Black Box Pentest agiert der Tester wie ein echter Angreifer von außen, ohne vorherige Kenntnisse über das Ziel. Diese Methode ist besonders wertvoll, um zu sehen, wie gut Ihr System einem realen Angriff standhalten kann. Es bietet eine realistische Einschätzung Ihrer äußeren Sicherheitsmaßnahmen und zeigt, wie ein Angreifer ohne Insiderwissen vorgehen könnte.

-

White Box Penetrationstest: Tiefgehende Analyse mit vollständigem Systemzugang: Im Gegensatz dazu erhält der Tester beim White Box Pentest umfassenden Zugang zu allen relevanten Informationen Ihres Systems, einschließlich Netzwerkdiagrammen und Quellcode. Diese Methode ermöglicht eine tiefgreifende Analyse und Identifizierung von Schwachstellen, die sonst verborgen bleiben könnten. Sie ist ideal, um die interne Sicherheit Ihres Systems zu bewerten und sicherzustellen, dass auch bei detailliertem Wissen über Ihre Infrastruktur keine Schwachstellen ausgenutzt werden können.

-

Grey Box Penetrationstest: Effiziente Sicherheitsprüfung mit begrenzten Informationen: Der Grey Box Pentest stellt eine Mischform dar, bei der der Tester begrenzte Informationen über das System erhält. Dieser Ansatz bietet einen Kompromiss zwischen Black und White Box Testing und ist effektiv, um sowohl die Außen- als auch die Innensicherheit Ihres Systems zu bewerten. Er bietet realistische Testbedingungen, da er die Perspektive eines teilweise informierten Angreifers nachahmt. Die meisten unserer Kunden entscheiden sich für einen Grey Box Pentest, weil dieser ein sehr ausgewogenes Verhältnis von Leistung und Kosten bietet.

Yekta IT: Ihr Anbieter für professionelle Pentests

Bei Yekta IT bieten wir maßgeschneiderte Penetrationstests an, die auf die spezifischen Bedürfnisse und Anforderungen Ihres Unternehmens zugeschnitten sind. Unsere Experten verfügen über umfassende Erfahrung in der Identifizierung und Behebung von Sicherheitslücken, um sicherzustellen, dass Ihre IT-Systeme und Daten sicher sind. Sie möchten eine Beratung oder ein unverbindliches Angebot? Dann kontaktieren Sie uns gerne. Wir melden uns innerhalb von 24 Stunden.

Pentest Kosten Rechner

Fragen?

Sie möchten ein kostenloses Beratungsgespräch? Zögern Sie nicht, uns zu kontaktieren. Wir sind für Sie da und freuen uns von Ihnen zu hören.

Pentest Kosten Infographik

FAQ: Kosten von Penetrationstests

In der digitalen Landschaft von heute ist Cybersicherheit kein Luxus, sondern eine Notwendigkeit. Die Frage, die sich viele Unternehmen stellen, ist, ob die Investition in einen Penetrationstest (Pentest) wirklich gerechtfertigt ist. Die Antwort darauf ist ein klares Ja, und hier sind die Gründe dafür.

Proaktive Sicherheitsmaßnahmen

Ein Penetrationstest ist eine proaktive Herangehensweise an die Cybersicherheit. Die Kosten für einen solchen Test sind oft nur ein Bruchteil dessen, was ein Unternehmen im Falle eines erfolgreichen Cyberangriffs verlieren könnte, sowohl finanziell als auch in Bezug auf die Reputation.

Fachliche Expertise und Spezialwerkzeuge

Ein qualitativ hochwertiger Penetrationstest erfordert spezialisierte Kenntnisse und Tools. Diese Expertise ist im Preis inbegriffen und bietet einen unschätzbaren Mehrwert, indem sie potenzielle Schwachstellen in der IT-Infrastruktur aufdeckt, die sonst unentdeckt bleiben könnten.

Compliance und Reputationsmanagement

Viele Branchen und Länder haben strenge Vorschriften und Standards für die Datensicherheit. Ein Penetrationstest kann dazu beitragen, dass Ihr Unternehmen diese Anforderungen erfüllt. Zudem kann der Nachweis eines regelmäßig durchgeführten Pentests das Vertrauen von Kunden und Partnern stärken.

Kosteneffizienz

Ein Pentest bietet eine kosteneffiziente Möglichkeit, die Sicherheitslage Ihres Unternehmens zu bewerten. Im Vergleich zu den potenziellen Kosten für die Behebung eines Sicherheitsvorfalls nachträglich sind die Ausgaben für einen Pentest deutlich geringer.

Return on Investment (ROI)

Die Investition in einen Penetrationstest bietet einen klaren ROI. Durch die Identifizierung und Behebung von Sicherheitslücken können Sie potenzielle Verluste durch Cyberangriffe, Datenverlust oder Reputationschäden vermeiden.

Geschäftsfortführung

Ein erfolgreicher Cyberangriff kann den Betrieb eines Unternehmens ernsthaft beeinträchtigen oder sogar zum Stillstand bringen. Die Kosten für einen Pentest sind im Vergleich zu den potenziellen Ausfällen und Verlusten minimal.

In Anbetracht all dieser Faktoren sind die Kosten für einen Penetrationstest nicht nur eine kluge, sondern auch eine notwendige Investition in die Sicherheit und Zukunftsfähigkeit Ihres Unternehmens.

-

Einfacher Webanwendungs-Pentest:

- Durchschnittskosten: Etwa 3.000 bis 6.000 Euro.

- Beispiel: Ein Pentest für eine kleine E-Commerce-Website, der grundlegende Sicherheitslücken und Schwachstellen identifiziert.

-

Netzwerk-Pentest für ein kleines Unternehmen:

- Durchschnittskosten: Rund 5.000 bis 10.000 Euro.

- Beispiel: Ein umfassender Test des internen und externen Netzwerks eines KMUs, einschließlich Firewall- und Serverüberprüfungen.

-

Mobile App-Pentest:

- Durchschnittskosten: Etwa 4.000 bis 8.000 Euro.

- Beispiel: Sicherheitsüberprüfung einer nativen mobilen Anwendung für iOS oder Android, die auf Sicherheitslücken und Datenschutzprobleme abzielt.

-

Komplexer Pentest mit mehreren Komponenten:

- Durchschnittskosten: Kann 10.000 Euro überschreiten.

- Beispiel: Ein umfassender Pentest, der Webanwendungen, Netzwerke und physische Sicherheitskontrollen umfasst, geeignet für KMUs mit komplexeren IT-Systemen.

Empfehlungen für KMUs:

-

Priorisierung der kritischen Bereiche: KMUs sollten sich auf die Bereiche konzentrieren, die für ihr Geschäft am kritischsten sind, wie Kundendaten, Finanzinformationen und geschäftskritische Anwendungen.

-

Regelmäßige Tests: Es ist ratsam, regelmäßige Pentests durchzuführen, um kontinuierlich auf neue Sicherheitslücken und Bedrohungen zu reagieren.

-

Auswahl des richtigen Dienstleisters: Wählen Sie einen Dienstleister mit Erfahrung in Ihrer Branche und mit guten Referenzen. Achten Sie auf Zertifizierungen und Fachkenntnisse.

-

Kostentransparenz: Suchen Sie nach Dienstleistern, die klare und transparente Preisstrukturen anbieten, um unerwartete Kosten zu vermeiden.

-

Berücksichtigung von Compliance-Anforderungen: Stellen Sie sicher, dass der Pentest auch Compliance-Aspekte abdeckt, die für Ihr Unternehmen relevant sind (z.B. DSGVO, PCI DSS).

-

Nachbereitung und Umsetzung der Empfehlungen: Ein wichtiger Aspekt des Pentests ist die Nachbereitung. Stellen Sie sicher, dass Sie die Empfehlungen umsetzen und Ihre Sicherheitsmaßnahmen entsprechend anpassen.

-

Bewusstsein und Schulung der Mitarbeiter: Investieren Sie in die Schulung Ihrer Mitarbeiter, um das Bewusstsein für Cybersicherheit zu erhöhen und menschliche Fehler zu minimieren.

-

Klare Zieldefinition: Definieren Sie klar und präzise, was getestet werden soll. Eine fokussierte Zielsetzung hilft, den Umfang des Pentests zu begrenzen und unnötige Kosten zu vermeiden.

-

Vorbereitung und Eigenanalyse: Führen Sie eine interne Überprüfung Ihrer Systeme durch, bevor Sie einen externen Pentester beauftragen. Identifizieren und beheben Sie offensichtliche Schwachstellen selbst, um die Zeit und den Aufwand für den externen Tester zu reduzieren.

-

Auswahl des richtigen Testtyps: Entscheiden Sie sich für den Testtyp, der am besten zu Ihren Bedürfnissen passt. Ein Blackbox-Test ist oft günstiger als ein Whitebox-Test, da er weniger Zeit erfordert. Die meisten Kunden entscheiden sich für einen Graybox-Test, weil es oft das beste Preis-Leistungs-Verhältnis bietet.

-

Langfristige Partnerschaften: Erwägen Sie eine langfristige Zusammenarbeit mit einem Pentesting-Dienstleister. Langfristige Verträge können oft zu besseren Konditionen führen als einmalige Tests.

-

Nutzung automatisierter Tools: Einige Aspekte des Pentests können durch automatisierte Tools abgedeckt werden, die kostengünstiger sind als manuelle Tests. Diese sollten jedoch durch manuelle Expertise ergänzt werden, um eine umfassende Sicherheitsbewertung zu gewährleisten.

-

Off-peak Zeiten nutzen: Fragen Sie nach, ob es günstigere Tarife gibt, wenn der Test in weniger nachgefragten Zeiträumen durchgeführt wird.

-

Angebotseinholung und Vergleich: Holen Sie Angebote von verschiedenen Dienstleistern ein und vergleichen Sie diese. Achten Sie dabei nicht nur auf den Preis, sondern auch auf die Qualität und den Umfang der Dienstleistung.

-

Berücksichtigung von Paketangeboten: Einige Dienstleister bieten Paketangebote an, die mehrere Sicherheitsdienstleistungen kombinieren. Diese Pakete können kostengünstiger sein als einzelne Dienstleistungen.

-

Fokus auf wesentliche Bereiche: Konzentrieren Sie sich auf die kritischsten Bereiche Ihres Netzwerks und Ihrer Anwendungen. Dies hilft, den Test auf die wichtigsten Aspekte zu beschränken und Kosten zu sparen.

-

Nachbereitung und Umsetzung der Empfehlungen: Eine effektive Nachbereitung und schnelle Umsetzung der Empfehlungen aus dem Pentest kann zukünftige Kosten reduzieren, indem sie die Notwendigkeit häufiger oder umfangreicherer Tests verringert.

Bei einem Penetrationstest simulieren Sicherheitsexperten Cyberangriffe auf IT-Systeme, um Schwachstellen zu identifizieren und zu bewerten. Dies umfasst das Testen von Netzwerken, Anwendungen und anderen Systemkomponenten auf Sicherheitslücken. Methoden wie das Ausnutzen von Schwachstellen, Social Engineering und andere Angriffstechniken werden eingesetzt, um die Effektivität der Sicherheitsmaßnahmen zu prüfen. Ziel ist es, potenzielle Risiken zu erkennen und Empfehlungen zur Verbesserung der Sicherheit zu geben.

Ein Penetrationstest kann je nach Umfang und Komplexität des zu testenden Systems variieren. Kleinere Tests können einige Tage in Anspruch nehmen, während umfangreichere Projekte mehrere Wochen oder sogar Monate dauern können. Die Dauer hängt auch von der Art des Tests ab – Black Box Tests sind oft schneller abgeschlossen als White Box Tests, die eine tiefere Analyse erfordern. Wichtig ist, dass genügend Zeit eingeplant wird, um eine gründliche Überprüfung zu gewährleisten und aussagekräftige Ergebnisse zu liefern. Die meisten Pentests dauern 1- 2 Wochen.

Penetrationstests sind besonders wichtig nach größeren Änderungen an Ihrer IT-Infrastruktur, wie der Einführung neuer Systeme oder Anwendungen, signifikanten Updates oder Erweiterungen bestehender Netzwerke. Sie sind auch ratsam, wenn neue Sicherheitsbedrohungen bekannt werden oder nach einem Sicherheitsvorfall, um die Wirksamkeit von Korrekturmaßnahmen zu überprüfen. Regelmäßige Tests sollten Teil einer umfassenden Sicherheitsstrategie sein, um kontinuierlich die Resilienz gegenüber Cyberbedrohungen zu gewährleisten.

Die Häufigkeit von Penetrationstests hängt von verschiedenen Faktoren ab, darunter die Art des Geschäfts, die Menge und Sensibilität der gehandhabten Daten sowie die sich ständig ändernde Landschaft von Cyberbedrohungen. Für die meisten Organisationen wird empfohlen, mindestens einmal jährlich einen umfassenden Pentest durchzuführen. Unternehmen mit höherem Risiko oder jene, die regelmäßig Änderungen an ihrer IT-Umgebung vornehmen, sollten in Erwägung ziehen, diese Tests häufiger durchzuführen, um ein hohes Sicherheitsniveau aufrechtzuerhalten.

Ein Penetrationstest ist eine wertvolle Investition in die Cybersicherheit Ihres Unternehmens. Er bietet nicht nur Einblicke in vorhandene Schwachstellen, sondern hilft auch, potenzielle Sicherheitsrisiken zu identifizieren, bevor sie von Angreifern ausgenutzt werden können. Dies kann erhebliche finanzielle Verluste, Reputationsschäden und rechtliche Konsequenzen verhindern. Darüber hinaus können Pentests zur Einhaltung von Compliance-Standards beitragen und das Vertrauen von Kunden und Partnern in die Sicherheit Ihrer Systeme stärken.

Ein Penetrationstest geht über eine einfache Schwachstellenanalyse hinaus. Während eine Schwachstellenanalyse automatisiert erfolgt und potenzielle Sicherheitslücken in Systemen identifiziert, simuliert ein Pentest tatsächliche Angriffsszenarien, um zu testen, wie effektiv diese Schwachstellen ausgenutzt werden können. Ein Pentest bietet somit eine praxisnahe Bewertung der Sicherheitslage und gibt Aufschluss darüber, wie gut Ihre Systeme gegen reale Angriffsversuche geschützt sind.

Ein Penetrationstest konzentriert sich auf das aktive Ausnutzen von Schwachstellen in Systemen, um deren Sicherheit zu bewerten. Eine Bedrohungsanalyse (engl. Threat Modeling) hingegen befasst sich mit der Identifizierung und Bewertung potenzieller Bedrohungen für ein System oder eine Organisation. Sie umfasst die Analyse von Bedrohungsakteuren, deren Motive und Methoden sowie die Wahrscheinlichkeit und potenziellen Auswirkungen von Sicherheitsvorfällen.

Ein Vulnerability Scan ist ein automatisierter Prozess, der IT-Systeme, Netzwerke und Software auf bekannte Schwachstellen überprüft. Diese Scans nutzen Datenbanken mit bekannten Sicherheitslücken, um potenzielle Risiken zu identifizieren. Im Gegensatz zu einem Penetrationstest, der eine tiefere und manuelle Untersuchung beinhaltet, bietet ein Vulnerability Scan eine schnelle und oberflächliche Überprüfung der Sicherheitslage.

Eine Sicherheitsanalyse ist ein umfassender Prozess, der darauf abzielt, die Sicherheitslage einer Organisation zu bewerten. Sie beinhaltet die Überprüfung von Richtlinien, Verfahren, Hardware, Software und anderen Aspekten der IT-Infrastruktur. Ziel ist es, Schwachstellen zu identifizieren, Risiken zu bewerten und Empfehlungen zur Verbesserung der Sicherheitsmaßnahmen zu geben.

Ein Schwachstellenscan ist ähnlich wie ein Vulnerability Scan und bezieht sich auf das automatisierte Scannen von Systemen und Netzwerken, um bekannte Sicherheitslücken zu identifizieren. Diese Scans sind ein wichtiger Bestandteil der präventiven Sicherheitsmaßnahmen und helfen dabei, Schwachstellen zu erkennen, bevor sie von Angreifern ausgenutzt werden können. Sie sind jedoch weniger umfassend als Penetrationstests, die eine aktive Ausnutzung der Schwachstellen simulieren.

Fragen?

Sie möchten ein kostenloses Beratungsgespräch? Zögern Sie nicht, uns zu kontaktieren. Wir sind für Sie da und freuen uns von Ihnen zu hören.

Mucahid Yekta

Mucahid Yekta ist als Chief Growth Officer und Head of Digital Transformation tätig. Er hat mehr als 15 Jahren Erfahrung in der IT und verfügt über eine hohe Expertise in Bereichen Digitale Transformation & Cybersecurity.